مقدمة: فخ الطُعم الإلكتروني الذي يكلفك أكثر من مجرد وقتك

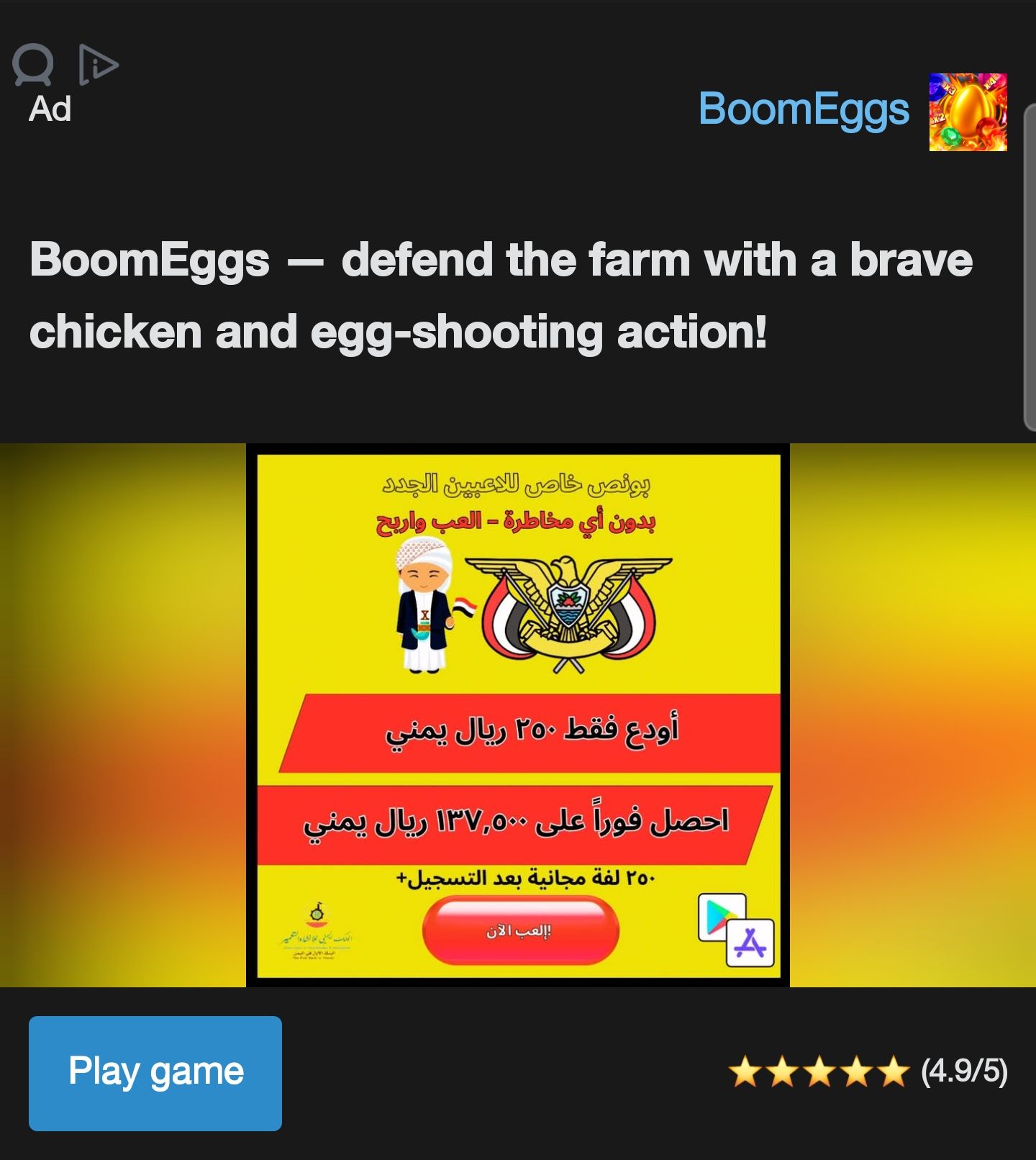

ربما صادفك إعلان مشابه لذلك الذي انتشر مؤخراً على منصات التواصل الاجتماعي: وعدٌ برّاق بتحويل مبلغ بسيط مثل 2,500 ريال إلى 137,500 ريال بشكل فوري. للوهلة الأولى، قد يبدو العرض سخيفاً لدرجة تدفعك لتجاهله، ولكنه في الحقيقة ليس مجرد خدعة ساذجة، بل هو المدخل المحسوب بدقة إلى فخ رقمي خطير. هذا الإعلان ليس استثناءً، بل هو جزء من وباء عالمي وإقليمي متنامٍ، حيث أصبحت عمليات الاحتيال الإلكتروني صناعة منظمة تستهدف الملايين يومياً.

إن حجم المشكلة يتجاوز بكثير مجرد إعلانات مضللة. تشير التقارير إلى أن هجمات الاحتيال الإلكتروني ضد المستخدمين في منطقة الشرق الأوسط قد تضاعفت، خاصة خلال فترات الأحداث الكبرى مثل بطولة كأس العالم لكرة القدم، مما يثبت أن المحتالين ليسوا مجرد هواة، بل هم استراتيجيون يخططون لحملاتهم بعناية لتتزامن مع اهتمامات الجمهور وتوقعاته. إنهم يستغلون الثقة والترقب لخلق فرص مثالية لنصب فخاخهم. هذا التوقيت الاستراتيجي ليس مجرد صدفة؛ إنه يعكس فهماً عميقاً لعلم النفس البشري والتسويق، حيث يتم استغلال الحماس الجماعي والبحث المكثف عن المعلومات لزيادة مصداقية الحملات الاحتيالية وخفض مستوى الحذر لدى المستخدمين.

على الصعيد العالمي، الأرقام مذهلة ومقلقة في آن واحد. وصلت الخسائر السنوية الناجمة عن الاحتيال عبر الإنترنت إلى ما يقارب 9 مليارات دولار، مع نمو بنسبة 30% في الحالات المبلغ عنها. هذا الرقم لا يمثل مجرد خسارة مالية، بل هو مؤشر على تآكل الثقة في الاقتصاد الرقمي بأكمله. والأهم من ذلك، أن تكلفة الاحتيال لا تقتصر على المبلغ المسروق من الضحية. ففي منطقة الشرق الأوسط، تشير الدراسات إلى أن كل درهم يُفقد بسبب الاحتيال يكلف الشركات ما متوسطه 4.19 درهم إماراتي كتكاليف إضافية. هذه التكلفة المضاعفة تشمل ساعات العمل المهدورة في التحقيقات، وتكاليف خدمة العملاء، والرسوم القانونية، والاستثمار في أنظمة أمنية جديدة، والأثر الأعمق المتمثل في فقدان سمعة العلامة التجارية وثقة العملاء. هذا يعني أن الاحتيال على المستهلكين يخلق بيئة عمل عالية التكلفة ومنخفضة الثقة، مما يؤثر سلباً على نمو الاقتصاد الرقمي ككل ويجعل مكافحة هذه الظاهرة مسؤولية مجتمعية واقتصادية.

هذا المقال ليس مجرد تحذير، بل هو دليلك الشامل. سنقوم بتشريح هذه العمليات الاحتيالية، وتزويدك بالمعرفة اللازمة لتحديدها، وتقديم استراتيجية واضحة وقابلة للتنفيذ لبناء درعك الرقمي. هدفنا هو تمكينك من الإبحار في العالم الرقمي بثقة وأمان.

القسم الأول: اقتصاد الخداع الرقمي: تقييم حجم التهديد

لفهم خطورة الإعلانات الاحتيالية، يجب أولاً أن ندرك أنها ليست حوادث معزولة، بل هي الواجهة المرئية لاقتصاد إجرامي ضخم ومتطور. هذا الاقتصاد له بنيته التحتية وأدواته وأسواقه، وهو ينمو بوتيرة متسارعة، مستغلاً كل ثغرة تقنية ونفسية لدى المستخدمين. الأرقام والإحصائيات ترسم صورة واضحة لحجم هذا التهديد المتنامي.

التأثير المالي والقنوات الأساسية للهجوم

إن الأثر المالي للاحتيال الإلكتروني هائل. على المستوى العالمي، بلغت الخسائر الإجمالية المبلغ عنها حوالي 12.5 مليار دولار في عام 2024 وحده، وهي قفزة هائلة مقارنة بالسنوات السابقة. هذا الرقم المذهل لا يشمل فقط الخسائر المباشرة للأفراد، بل يمتد ليشمل تكاليف لا حصر لها تتحملها الشركات والمؤسسات المالية والحكومات. اللافت للنظر أن الشباب، الذين يُفترض أنهم الأكثر إلماماً بالتكنولوجيا، ليسوا بمأمن؛ فقد بلغت خسائر الضحايا الذين تقل أعمارهم عن 20 عاماً حوالي 210 ملايين دولار في عام واحد.

يستخدم المحتالون مجموعة متنوعة من القنوات للوصول إلى ضحاياهم، مما يجعل التهديد منتشراً في كل زاوية من زوايا حياتنا الرقمية. في حين أن المكالمات الهاتفية لا تزال وسيلة شائعة (بنسبة 65%)، فإن تطبيقات المراسلة الفورية مثل واتساب وتيليجرام أصبحت ساحة معركة رئيسية، حيث تُستخدم في 62% من محاولات الاحتيال. يليها البريد الإلكتروني بنسبة 57%، ومنصات التواصل الاجتماعي بنسبة 38%. هذا التحول نحو المنصات الشخصية والفورية يجعل الرسائل الاحتيالية تبدو أكثر إقناعاً وإلحاحاً.

التطور والاحترافية في الهجمات

لقد ولّت الأيام التي كان يمكن فيها التعرف بسهولة على رسائل الاحتيال من خلال الأخطاء الإملائية الفادحة والتصميم البدائي. اليوم، أصبحت الحملات الاحتيالية، خاصة تلك التي تستهدف منطقة الشرق الأوسط، على درجة عالية من الاحترافية. يقوم المحتالون بتصميم صفحات ويب مزيفة تكون نسخة طبق الأصل من المواقع الرسمية، مع الاهتمام بأدق التفاصيل اللغوية والثقافية لتناسب الجمهور المحلي. هذه الصفحات غالباً ما تكون محملة ببرمجيات خبيثة يتم تثبيتها تلقائياً على جهاز الضحية بمجرد زيارة الموقع. هذا المستوى من التطور يجعل من الصعب على المستخدم العادي التمييز بين الحقيقي والمزيف، مما يزيد بشكل كبير من احتمالية الوقوع في الفخ.

مفارقة الضعف الديموغرافي

يكشف تحليل بيانات الضحايا عن مفارقة مثيرة للقلق. ففي حين أن كبار السن يميلون إلى خسارة مبالغ مالية أكبر في كل عملية احتيال فردية، حيث بلغت خسائرهم الإجمالية 3 مليارات دولار في عام واحد، فإن معدل نمو الخسائر هو الأعلى بين فئة الشباب. يمكن تفسير هذه الظاهرة بأن كبار السن قد يكونون أكثر عرضة لعمليات الاحتيال القائمة على الثقة، مثل انتحال شخصية مسؤولين أو فنيي دعم، مما يؤدي إلى خسائر فادحة في عملية واحدة. في المقابل، قد يكون الشباب، بسبب انغماسهم المستمر في البيئات الرقمية السريعة مثل الألعاب عبر الإنترنت ووسائل التواصل الاجتماعي والتجارة الإلكترونية، أكثر عرضة لعمليات احتيال متكررة ذات قيمة أقل، مثل عروض المنتجات المزيفة أو عمليات الاحتيال داخل التطبيقات. إن إلمامهم بالتكنولوجيا قد يولد لديهم شعوراً زائفاً بالأمان وثقة مفرطة، مما يجعلهم أقل حذراً تجاه الروابط والعروض التي تبدو مغرية. هذا يعني أن استراتيجيات التوعية يجب أن تكون مصممة خصيصاً لتناسب نقاط الضعف المختلفة لكل فئة عمرية.

القسم الثاني: تشريح عملية الاحتيال: تفكيك تكتيكات المحتالين الرقميين

للتغلب على العدو، يجب أن نفهم طريقة تفكيره وأدواته. عمليات الاحتيال عبر الإنترنت ليست مجرد “روابط سيئة”؛ إنها عمليات نفسية وتقنية معقدة ومصممة بعناية لتجاوز دفاعاتنا العقلية. يمكن تقسيم أي عملية احتيال ناجحة إلى أربع مراحل رئيسية: الطُعم، والخُطاف، والفَخ، والغَنيمة. إن فهم هذه المراحل يمكّننا من التعرف على الهجوم في بدايته وإيقافه قبل أن يكتمل.

المرحلة الأولى: الطُعم (The Lure) – استغلال المحفزات النفسية

تبدأ كل عملية احتيال بطُعم مصمم لاستغلال مشاعر إنسانية أساسية. المحتالون هم خبراء في علم النفس التطبيقي، ويعرفون تماماً الأزرار التي يجب الضغط عليها.

- الجشع والأمل: الوعد بالثراء السريع، كما في إعلان “2,500 ريال تصبح 137,500 ريال”، يستهدف رغبتنا الفطرية في تحسين وضعنا المالي أو يأسنا في أوقات الحاجة.

- الخوف والإلحاح: رسائل مثل “تم اختراق حسابك، انقر هنا لتأمينه فوراً” أو “لديك فاتورة مستحقة، سيتم اتخاذ إجراء قانوني” تخلق حالة من الذعر تمنع التفكير المنطقي وتدفعنا لاتخاذ قرارات متسرعة.

- الفضول: رسائل غامضة مثل “انظر من شاهد ملفك الشخصي” أو “هذه الصورة لك؟” تستغل فضولنا الطبيعي لدفعنا للنقر دون تفكير.

إن هذه التكتيكات ليست مجرد حيل بسيطة، بل هي نتيجة لتطبيق مبادئ الهندسة الاجتماعية على نطاق واسع. في الماضي، كانت الهندسة الاجتماعية تتطلب تفاعلاً شخصياً ومباشراً من المحتال. أما اليوم، فقد أتاحت التكنولوجيا “تصنيع” هذه العمليات، حيث يمكن لنظام آلي واحد إرسال ملايين الرسائل المصممة نفسياً، واختبار فعاليتها، وتحسينها باستمرار. نحن لا نواجه مجرمين فرديين، بل أنظمة متكاملة للتلاعب النفسي الآلي.

المرحلة الثانية: الخُطاف (The Hook) – التصيد الاحتيالي وأشكاله المتعددة

بمجرد أن يبتلع الضحية الطُعم، يأتي دور الخُطاف. هذا هو الجزء التقني الذي يهدف إلى سرقة المعلومات. يُعرف هذا التكتيك باسم التصيد الاحتيالي (Phishing)، وهو فن خداع المستخدمين للكشف عن معلوماتهم الحساسة عن طريق انتحال صفة جهة موثوقة. وله أشكال متعددة تتكيف مع القنوات المختلفة:

- التصيد عبر البريد الإلكتروني (Email Phishing): الشكل الكلاسيكي، حيث تصلك رسالة تبدو وكأنها من البنك الذي تتعامل معه، أو شركة شحن، أو مزود خدمة البريد الإلكتروني، تطلب منك تحديث بياناتك أو تأكيد كلمة المرور.

- التصيد عبر الرسائل النصية (Smishing): أصبح هذا الشكل هو الأكثر خطورة نظراً لانتشاره الواسع ومعدلات الفتح العالية للرسائل النصية. الأمثلة الشائعة تشمل رسائل مزيفة حول توصيل شحنة من FedEx أو UPS، أو إشعارات بوجود مشكلة في حسابك البنكي، أو حتى رسائل تدعي أنها من جهات حكومية تطالب بدفع رسوم وهمية.

- التصيد الصوتي (Vishing): هنا، يتم الهجوم عبر مكالمة هاتفية. قد ينتحل المتصل شخصية موظف دعم فني من مايكروسوفت، أو شرطي، أو محصل ضرائب لإقناعك بتقديم معلومات حساسة أو تحويل أموال. الخطر الأحدث في هذا المجال هو استخدام تقنيات التزييف العميق (Deepfake) المدعومة بالذكاء الاصطناعي، والتي يمكنها تقليد صوت أحد أفراد عائلتك بدقة مخيفة لطلب المساعدة المالية في حالة طوارئ وهمية.

المرحلة الثالثة: الفَخ (The Trap) – المواقع المزيفة والبرمجيات الخبيثة

عندما ينقر الضحية على الرابط الموجود في رسالة التصيد، يتم تفعيل الفخ. هذا الفخ يمكن أن يأخذ شكلين رئيسيين:

- حصاد بيانات الاعتماد (Credential Harvesting): يتم توجيه الضحية إلى صفحة ويب مزيفة تبدو مطابقة تماماً لصفحة تسجيل الدخول الحقيقية للبنك أو البريد الإلكتروني أو منصة التواصل الاجتماعي. عندما يقوم المستخدم بإدخال اسم المستخدم وكلمة المرور، يتم تسجيل هذه البيانات وإرسالها مباشرة إلى المحتال.

- تثبيت البرمجيات الخبيثة (Malware Installation): في سيناريوهات أخرى، قد يؤدي النقر على الرابط إلى بدء عملية تنزيل وتثبيت برمجية خبيثة على جهاز الضحية دون علمه. هذه البرمجيات تأتي بأنواع مختلفة، ولكل منها هدف مدمر:

- برامج التجسس (Spyware): تراقب كل نشاطاتك على الجهاز، وتسجل ضغطات المفاتيح (Keyloggers) لسرقة كلمات المرور، وتلتقط صوراً للشاشة، وتجمع بيانات حساسة.

- برامج الفدية (Ransomware): تقوم بتشفير جميع ملفاتك على الجهاز وتجعلها غير قابلة للاستخدام، ثم تطلب فدية مالية (عادة بالعملات المشفرة) مقابل مفتاح فك التشفير.

- حصان طروادة (Trojans): تتنكر في شكل برامج شرعية، ولكنها تفتح “باباً خلفياً” في نظامك يسمح للمهاجم بالتحكم في جهازك عن بعد. وقد تم رصد عائلات برمجيات خبيثة محددة مثل “Qakbot” و”Emotet” و”Formbook” وهي تستهدف المستخدمين في منطقة الشرق الأوسط بشكل خاص.

المرحلة الرابعة: الغَنيمة (The Payout) – الهدف النهائي للمحتال

بعد نجاح الفخ، يحصل المحتال على غنيمته. الأهداف النهائية متنوعة وتعتمد على نوع الهجوم:

- السرقة المالية المباشرة: استخدام تفاصيل البطاقة الائتمانية المسروقة لإجراء عمليات شراء، أو تحويل الأموال مباشرة من الحسابات المصرفية التي تم اختراقها.

- سرقة الهوية: استخدام البيانات الشخصية المسروقة (الاسم الكامل، العنوان، رقم الهوية) لفتح حسابات بنكية جديدة، أو الحصول على قروض، أو ارتكاب جرائم أخرى باسم الضحية.

- بيع البيانات: يتم تجميع قوائم ضخمة من بيانات الاعتماد المسروقة والمعلومات الشخصية وبيعها في الأسواق السوداء على الإنترنت المظلم (Dark Web) لمجرمين آخرين.

- استغلال الضحايا كوسطاء (Money Mules): في بعض الحالات، يتم خداع الضحايا، خاصة من خلال عروض العمل الوهمية، للمشاركة في أنشطة غير قانونية دون علمهم، مثل غسيل الأموال عن طريق استقبال وتحويل أموال مسروقة، أو إعادة شحن بضائع تم شراؤها ببطاقات ائتمان مسروقة.

القسم الثالث: دليل ميداني لأشهر عمليات الاحتيال عبر الإنترنت

تتطور عمليات الاحتيال باستمرار وتتخذ أشكالاً جديدة كل يوم. ومع ذلك، فإن العديد من الهجمات تندرج تحت فئات وأنماط يمكن التعرف عليها. إن معرفة هذه الأنماط الشائعة تشبه امتلاك دليل ميداني يساعدك على تحديد التهديدات المحتملة في بيئتك الرقمية. هذه العمليات تنجح لأنها تتداخل مع الأنشطة اليومية التي انتقلت من العالم المادي إلى العالم الرقمي، مما يطمس الخطوط الفاصلة ويستغل توقعاتنا وسلوكياتنا المعتادة.

1. عمليات احتيال الاستثمار و”الثراء السريع”

هذه الفئة هي التي ينتمي إليها الإعلان الأصلي الذي أثار هذا النقاش. تستهدف هذه العمليات رغبة الناس في تحقيق مكاسب مالية سريعة وسهلة. تشمل الأمثلة الشائعة منصات تداول عملات مشفرة أو فوركس وهمية تعد بأرباح خيالية ومضمونة، أو مخططات استثمارية غامضة تروج لها شخصيات مزيفة على وسائل التواصل الاجتماعي. غالباً ما تبدأ بطلب استثمار صغير، ثم تعرض أرباحاً وهمية على لوحة تحكم مزيفة لتشجيع الضحية على استثمار مبالغ أكبر، قبل أن يختفي الموقع والمحتالون معاً. وقد أصبحت هذه الأنواع من الاحتيال من بين أكثر الجرائم المالية المبلغ عنها شيوعاً.

2. المتاجر الإلكترونية المزيفة وإعلانات وسائل التواصل الاجتماعي

تعتبر منصات مثل انستغرام وفيسبوك أرضاً خصبة للمحتالين الذين ينشئون متاجر إلكترونية وهمية تبدو احترافية للغاية. تعرض هذه المتاجر منتجات مرغوبة، مثل الملابس ذات العلامات التجارية الشهيرة أو الأجهزة الإلكترونية، بأسعار مخفضة بشكل لا يصدق. بعد أن يقوم المشتري بالدفع، يحدث أحد أمرين: إما ألا يصل أي شيء على الإطلاق، أو يصل منتج مقلد رديء الجودة. بعد فترة وجيزة، يختفي المتجر وحساباته على وسائل التواصل الاجتماعي، ليظهر من جديد تحت اسم مختلف.

3. عروض العمل الوهمية

يستغل المحتالون حاجة الناس للعمل، خاصة في أوقات الأزمات الاقتصادية. يقومون بنشر إعلانات وظائف وهمية على مواقع التوظيف الشرعية أو يتواصلون مع الباحثين عن عمل مباشرة عبر البريد الإلكتروني أو لينكدإن، عارضين وظائف مغرية بمرتبات عالية وشروط عمل مرنة (مثل العمل من المنزل). الفخاخ هنا متعددة:

- احتيال الرسوم المسبقة: يُطلب من المتقدم دفع رسوم مقابل “التدريب” أو “التحقق من الخلفية” أو “شراء معدات العمل” قبل البدء، وهي أموال لن يراها مرة أخرى.

- احتيال الشيكات المزورة: ترسل “الشركة” شيكاً بمبلغ كبير للموظف الجديد، وتطلب منه إيداعه في حسابه ثم تحويل جزء من المبلغ لطرف ثالث لشراء “لوازم مكتبية”. بعد أيام، يكتشف البنك أن الشيك مزور، ويصبح الضحية مسؤولاً عن كامل المبلغ الذي قام بتحويله.

- احتيال إعادة الشحن: تتضمن “الوظيفة” استلام طرود في منزلك وإعادة شحنها إلى عناوين أخرى (غالباً دولية). في هذه الحالة، يكون الضحية، دون علمه، جزءاً من شبكة لتهريب البضائع المسروقة أو غسيل الأموال.

4. عمليات انتحال الشخصية والسلطة

تعتمد هذه العمليات على إثارة الخوف والاحترام للسلطة. ينتحل المحتالون صفة جهات رسمية أو شركات كبرى لخداع الضحايا. الأمثلة تشمل مكالمات أو رسائل تدعي أنها من:

- جهات حكومية: مثل مصلحة الضرائب أو الشرطة، وتهدد الضحية بعواقب قانونية إذا لم يدفع “غرامة” أو “ضريبة” مستحقة فوراً.

- شركات كبرى: مثل مايكروسوفت أو آبل، حيث يدعي المتصل أنه من الدعم الفني ويخبر الضحية بوجود “فيروس” على جهازه، ويطلب الوصول عن بعد لإصلاحه (وفي الحقيقة لسرقة بياناته) أو يطلب الدفع مقابل خدمات وهمية.

- شركات خدمات: مثل شركات الكهرباء أو الاتصالات، وتهدد بقطع الخدمة إذا لم يتم سداد فاتورة وهمية على الفور.

إن نجاح هذا النوع من الاحتيال يكمن في أنه يستغل عمليات روتينية نتوقعها (مثل دفع الفواتير أو التعامل مع الجهات الحكومية)، مما يجعل الطلب يبدو منطقياً في سياقه.

5. عمليات الاحتيال العاطفي (Catfishing)

هنا، يستثمر المحتال وقتاً وجهداً في بناء علاقة عاطفية مزيفة مع الضحية عبر مواقع المواعدة أو وسائل التواصل الاجتماعي. يقوم بإنشاء ملف شخصي وهمي، مستخدماً صوراً ومعلومات مسروقة لشخص آخر، ويبدأ في التودد للضحية وكسب ثقته على مدى أسابيع أو أشهر. بمجرد أن تتوطد العلاقة العاطفية، يبدأ المحتال في اختلاق قصص مأساوية (مثل حالة طبية طارئة لأحد أفراد أسرته، أو مشكلة تجارية مفاجئة) ويطلب من الضحية إرسال أموال لمساعدته. يستمر هذا الابتزاز العاطفي والمالي طالما استمر الضحية في التصديق والدفع.

القسم الرابع: بناء درعك الرقمي: استراتيجية دفاعية استباقية

الوعي هو خط الدفاع الأول، لكنه وحده لا يكفي في مواجهة التهديدات المتطورة. يتطلب الأمان الرقمي استراتيجية دفاعية متعددة الطبقات تجمع بين العقلية اليقظة، والأدوات التقنية، والعمل الجماعي. إن العلاقة بين المهاجم والمدافع في العالم الرقمي غير متكافئة؛ فالمهاجم يحتاج فقط إلى إيجاد ثغرة واحدة أو لحظة ضعف واحدة لينجح، بينما يجب على المستخدم أن يكون يقظاً طوال الوقت. هذا العبء الثقيل على الفرد يجعل من الضروري بناء نظام دفاعي متكامل لا يعتمد فقط على اليقظة البشرية، التي قد تفشل حتماً تحت ضغط الإرهاق أو التشتت.

الجزء الأول: العقلية اليقظة – خط دفاعك الأول

كل شيء يبدأ من طريقة تفكيرك وتفاعلك مع المحتوى الرقمي. تبني عقلية الشك الصحي هو أهم خطوة يمكنك اتخاذها.

- القاعدة الذهبية: كما ذكرنا في البداية، “إذا كان العرض يبدو جيداً لدرجة لا تصدق، فهو على الأغلب ليس كذلك”. هذه ليست مجرد عبارة، بل هي فلتر عقلي يجب تطبيقه على كل عرض مغرٍ تصادفه.

- قائمة التحقق من العلامات الحمراء: درب نفسك على البحث عن هذه المؤشرات التحذيرية في أي إعلان أو رسالة تصلك:

- الأخطاء الإملائية والنحوية: غالباً ما تحتوي الرسائل الاحتيالية على أخطاء واضحة، لأنها تُنشأ بسرعة أو تُترجم آلياً.

- الشعور بالإلحاح الشديد أو التهديد: عبارات مثل “تصرف الآن” أو “سيتم إغلاق حسابك” هي تكتيكات للضغط عليك ومنعك من التفكير.

- التحيات العامة: رسائل تبدأ بـ “عزيزي العميل” بدلاً من اسمك الحقيقي قد تكون علامة على أنها رسالة جماعية احتيالية.

- الروابط غير المتطابقة: قبل النقر على أي رابط في بريد إلكتروني على جهاز الكمبيوتر، قم بتمرير مؤشر الماوس فوقه (دون النقر). سيظهر عنوان URL الحقيقي للرابط. إذا كان العنوان يبدو غريباً أو لا يتطابق مع اسم الجهة المرسلة، فلا تنقر عليه أبداً.

- الطلبات غير المتوقعة للمعلومات الشخصية: لن تطلب منك جهة شرعية أبداً إرسال كلمة المرور أو تفاصيل حسابك البنكي الكاملة عبر البريد الإلكتروني أو رسالة نصية.

- الوعود غير الواقعية والمبالغ فيها: الادعاءات بتحقيق نتائج مذهلة دون أي دليل أو جهد هي السمة المميزة للإعلانات الكاذبة.

- عادة التحقق المستقل: اجعلها قاعدة ثابتة. إذا وصلتك رسالة مقلقة من البنك، لا تنقر على الرابط الموجود فيها. أغلق الرسالة، وافتح متصفحاً جديداً، واكتب عنوان الموقع الرسمي للبنك بنفسك، أو استخدم تطبيق البنك الرسمي للتحقق من وجود أي تنبيهات. قبل الشراء من موقع غير معروف، ابحث عن مراجعات وتقييمات للشركة من مصادر مستقلة.

الجزء الثاني: التحصينات التقنية – تقوية أجهزتك وحساباتك

العقلية اليقظة تحتاج إلى دعم من الأدوات التقنية التي تعمل كشبكة أمان. هذه الأدوات يمكنها حمايتك حتى لو ارتكبت خطأً بشرياً.

- تفعيل التصفح الآمن: تأكد من تفعيل ميزات “التصفح الآمن” في متصفحات الويب مثل جوجل كروم. هذه الميزة تحذرك تلقائياً عند محاولة زيارة موقع ويب معروف بأنه ضار أو احتيالي.

- المصادقة متعددة العوامل (MFA): هذه هي واحدة من أقوى الأدوات الدفاعية المتاحة لك. تتطلب المصادقة متعددة العوامل خطوة تحقق إضافية (مثل رمز يُرسل إلى هاتفك) عند تسجيل الدخول. هذا يعني أنه حتى لو سرق المحتال كلمة مرورك، فلن يتمكن من الوصول إلى حسابك بدون هاتفك. قم بتفعيلها على جميع حساباتك الهامة (البريد الإلكتروني، الحسابات البنكية، وسائل التواصل الاجتماعي).

- التحديثات المستمرة: حافظ على تحديث نظام التشغيل (ويندوز، ماك، أندرويد، iOS) والمتصفحات والتطبيقات باستمرار. تتضمن التحديثات غالباً إصلاحات لثغرات أمنية يكتشفها المطورون، والتي يمكن للمحتالين استغلالها إذا لم تقم بالتحديث.

- استخدام برامج الأمان: قم بتثبيت برنامج مكافحة فيروسات وبرمجيات خبيثة موثوق على جميع أجهزتك. هذه البرامج يمكنها اكتشاف وحظر الملفات الضارة قبل أن تسبب أي ضرر.

- مدير كلمات المرور: بدلاً من استخدام كلمات مرور ضعيفة أو مكررة، استخدم مدير كلمات مرور. يقوم هذا البرنامج بإنشاء وتخزين كلمات مرور قوية وفريدة لكل موقع تستخدمه. بالإضافة إلى ذلك، فهو يساعد في كشف المواقع المزيفة، حيث إنه لن يقوم بالملء التلقائي لكلمة المرور على موقع ويب لا يتطابق عنوانه تماماً مع العنوان المحفوظ لديه.

الجزء الثالث: الدفاع المجتمعي – قوة العمل الجماعي

أنت لست وحدك في هذه المعركة. كل مستخدم يمكن أن يلعب دوراً في جعل الإنترنت مكاناً أكثر أماناً للجميع.

- أبلغ، لا تتجاهل فقط: عندما تصادف إعلاناً أو رسالة احتيالية، لا تكتفِ بتجاهلها. استخدم خيار “الإبلاغ” (Report Ad/Message). هذا الإجراء البسيط يرسل بيانات قيمة إلى منصات مثل جوجل وفيسبوك وتيك توك. تستخدم هذه المنصات تقارير المستخدمين لتدريب خوارزمياتها على التعرف على المحتوى الاحتيالي وحظره تلقائياً، مما يحمي آلاف أو حتى ملايين المستخدمين الآخرين من رؤيته.

- شارك المعرفة: الوعي معدٍ تماماً مثل المعلومات المضللة. شارك هذا المقال والمعلومات التي تعلمتها مع أصدقائك وأفراد عائلتك، خاصة أولئك الذين قد يكونون أقل خبرة تقنية وأكثر عرضة للخطر. افتح حواراً حول الأمان الرقمي.

إن استراتيجية الدفاع متعددة الطبقات هذه تحول العبء من كونه مسؤولية فردية مرهقة إلى جهد جماعي مدعوم بالتكنولوجيا، مما يخلق بيئة رقمية أكثر مرونة وصعوبة على المحتالين.

القسم الخامس: نحو فضاء رقمي يمني آمن: دور الوعي والاستراتيجية الوطنية

إن مكافحة الاحتيال الإلكتروني تتجاوز حماية الأفراد لتصبح ضرورة استراتيجية وطنية. في عالم يعتمد بشكل متزايد على البنية التحتية الرقمية في كل شيء، من الخدمات المصرفية والتعليم إلى الاتصالات الحكومية، يصبح تأمين الفضاء السيبراني مرادفاً لحماية السيادة الوطنية. إن قدرة أي دولة على حماية بيانات مواطنيها، وضمان سلامة معاملاتها الرقمية، وتعزيز بيئة إلكترونية موثوقة، هي ركيزة أساسية من ركائز قوتها واستقرارها في القرن الحادي والعشرين.

تدرك اليمن والمنطقة العربية هذه الحقيقة تماماً. لم يعد الأمن السيبراني مجرد قضية تقنية تهم المهندسين، بل أصبح على رأس الأولويات الوطنية. يتجلى هذا الاهتمام في مبادرات هامة مثل عقد “المؤتمر الوطني الأول للأمن السيبراني” في اليمن، والذي هدف إلى وضع حجر الأساس لـ “استراتيجية وطنية للأمن السيبراني”. مثل هذه المبادرات لا تظهر فقط اعترافاً بحجم التهديد، بل تعكس أيضاً التزاماً ببناء القدرات الدفاعية اللازمة لمواجهته.

هذا الجهد لا يقتصر على المستوى الوطني، بل يمتد ليشمل تعاوناً إقليمياً واسعاً. إن إنشاء “مجلس وزراء الأمن السيبراني العرب” واعتماد “الاستراتيجية العربية للأمن السيبراني” الموحدة يمثلان خطوة حاسمة نحو توحيد الجهود لمواجهة تهديدات عابرة للحدود بطبيعتها. فالمحتالون لا يعترفون بالحدود الجغرافية، وبالتالي فإن الدفاع الفعال يتطلب تنسيقاً وتبادلاً للمعلومات على المستوى الإقليمي. كما أن وجود هيئات مثل “المركز العربي الإقليمي للأمن السيبراني” (ARCC) يلعب دوراً محورياً في بناء القدرات وتنسيق المبادرات بين الدول العربية.

والأهم من ذلك، أن هذه الاستراتيجيات الوطنية والإقليمية لا تركز فقط على الجوانب التقنية والقانونية، بل تضع “بناء القدرات البشرية ونشر الوعي” في صميم أهدافها. وهذا هو المكان الذي يلتقي فيه الجهد الوطني بالمسؤولية الفردية. فكل مقال توعوي تتم مشاركته، وكل فرد يتعلم كيفية التعرف على رسالة تصيد، وكل مستخدم يبلغ عن إعلان احتيالي، يساهم بشكل مباشر في تحقيق أهداف هذه الاستراتيجية الوطنية. إنهم لا يحمون أنفسهم فقط، بل يشاركون بفعالية في بناء “جدار حماية بشري” يعتبر خط الدفاع الأكثر أهمية ومرونة في مواجهة التهديدات السيبرانية.

بهذا المعنى، فإن تمكين المواطنين بالمعرفة والأدوات اللازمة للدفاع عن أنفسهم ليس مجرد خدمة عامة، بل هو جزء لا يتجزأ من تعزيز الأمن القومي الرقمي. عندما يصبح كل مواطن يمني على دراية بالمخاطر وقادراً على حماية نفسه، فإنه يساهم في تقوية الفضاء الرقمي اليمني بأكمله، مما يجعله أكثر صموداً وأماناً وازدهاراً.

الخاتمة: مستقبلك الرقمي بين يديك

لقد سافرنا معاً في رحلة عميقة داخل العالم الخفي للإعلانات الاحتيالية، من تحليل الطُعم النفسي إلى تفكيك الفخاخ التقنية، وصولاً إلى فهم حجم التهديد على المستويين الشخصي والوطني. لقد أصبح واضحاً أن الفضاء الرقمي، بكل ما يقدمه من فرص هائلة، يحمل في طياته مخاطر حقيقية تتطلب منا مستوى جديداً من الوعي واليقظة.

الخلاصة التي يجب أن نخرج بها ليست الخوف، بل التمكين. يمكنك حماية نفسك وأموالك وبياناتك بفعالية من خلال تبني استراتيجية دفاعية تقوم على ثلاث ركائز أساسية:

- اليقظة (Vigilance): حافظ دائماً على جرعة صحية من الشك. تساءل قبل أن تنقر، وفكر قبل أن تتفاعل. تذكر القاعدة الذهبية: إذا كان الأمر يبدو مثالياً لدرجة لا تصدق، فهو على الأغلب ليس كذلك.

- التحقق (Verification): لا تثق أبداً برسالة أو إعلان بشكل أعمى. تحقق دائماً من المعلومات بشكل مستقل من خلال القنوات الرسمية والموثوقة. اجعل التحقق عادة متأصلة في سلوكك الرقمي.

- التحصين (Fortification): استخدم الأدوات التقنية المتاحة لك. فعّل المصادقة متعددة العوامل، وحافظ على تحديث برامجك، واستخدم مدير كلمات مرور. هذه الأدوات هي شبكة الأمان التي تحميك عندما تفشل اليقظة البشرية.

لكن مسؤوليتك لا تنتهي عند حماية نفسك. كما جاء في المنشور الأصلي الذي ألهم هذا المقال، الوعي هو خط الدفاع الأول، ومشاركته هي واجب مجتمعي. لا تكن سلبياً. أبلغ عن المحتوى الاحتيالي. تحدث مع عائلتك وأصدقائك حول هذه المخاطر. شارك هذا الدليل. كل إجراء تتخذه يساهم في بناء بيئة رقمية أكثر أماناً للجميع.

إن العالم الرقمي يوفر فرصاً لا حصر لها للتعلم والنمو والتواصل. ومن خلال تسليح أنفسنا بالمعرفة والتصرف كمواطنين رقميين مسؤولين، فإننا لا نحمي أصولنا فحسب، بل نساهم بفعالية في بناء مستقبل رقمي أكثر أماناً وثقة وازدهاراً لليمن والمنطقة بأسرها. مستقبلك الرقمي بين يديك، فاحمه بحكمة وشجاعة.

أضف تعليق